Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Iscriviti

Ripensare l'identità dell'IoT

Nel corso degli ultimi due decenni, la diffusione dei dispositivi IoT in ambito aziendale ha contribuito a migliorare notevolmente le operazioni aziendali, ma ha introdotto anche una sfida enorme per i responsabili della sicurezza informatica e gli amministratori di rete, a cui oggi si richiede di proteggere queste realtà in modo efficace. Qual è il motivo di tutto questo? La risposta è semplice: questi dispositivi sono, per loro natura, diversi; diversi dai dispositivi degli utenti finali, che in genere vengono eseguiti su un sistema operativo comune (ad esempio Windows o MAC OS). Per proteggere i dispositivi degli utenti finali in modo efficace, è possibile installare un agente software dotato di meccanismi di autenticazione, come credenziali ed MFA. Tuttavia, questo approccio non è applicabile ai dispositivi IoT. È praticamente impossibile installare un agente o un certificato su tutti i dispositivi IoT a causa della varietà di sistemi operativi su cui sono basati. Per non parlare del fatto che su questi dispositivi headless non ci sarà alcun operatore, e non sarà quindi possibile applicare alcun tipo di autenticazione basata su credenziali o a più fattori.

Come abbiamo cercato di risolvere queste sfide negli ultimi due decenni?

Perché le soluzioni tradizionali per l'identità dell'IoT falliscono

Gli approcci tradizionali alla risoluzione del problema dell'identità associato ai dispositivi IoT hanno avuto scarso successo.

Metodo di autenticazione con certificato

Dato che l'approccio basato sulle credenziali non è applicabile all'IoT, abbiamo cercato di risolvere il problema dell'identità assegnando a ciascun dispositivo un certificato univoco. Questo approccio fornisce un'identità univoca e crittograficamente sicura a ciascun dispositivo, ma si basa sul presupposto che il certificato possa di fatto essere installato sui dispositivi IoT. Cosa succede se la telecamera di sorveglianza o il termostato non accettano un certificato? In sostanza, ci ritroviamo con una soluzione che potrebbe proteggere solo il 10% dei dispositivi IoT e lasciare gli altri vulnerabili. A tutto questo si aggiunge l'enorme onere amministrativo necessario per gestire un sistema di PKI per questi certificati.

Metodo di autenticazione mediante MAC

Passiamo ora ad analizzare l'autenticazione mediante indirizzo MAC. Possiamo limitare l'accesso alla rete ai soli dispositivi IoT con indirizzi MAC noti. Viene spesso considerato un approccio "rassicurante" per gli amministratori, che così hanno la sicurezza che sono stati implementati livelli di autenticazione, ma in realtà esiste il rischio di falsificazione dell'indirizzo MAC. Inoltre, nessun amministratore è favorevole alla gestione di un lungo elenco di indirizzi MAC noti dei dispositivi IoT legittimi. Ecco perché questo approccio non risulta né efficiente, né efficace.

Focus solamente sull'autenticazione

Analizziamo quanto abbiamo visto. Ci siamo limitati a utilizzare l'approccio di autenticazione degli utenti per proteggere anche i dispositivi IoT; è per questo che gli approcci tradizionali non sono riusciti a migliorarne in modo significativo la sicurezza. Pensiamo che l'autenticazione sia il fondamento ultimo dell'identità dell'IoT, ma ci dimentichiamo che questo processo si esegue una sola volta e che i dispositivi possono essere compromessi dopo la connessione alla rete. È quindi necessario implementare una soluzione SIEM o XDR per monitorare il profilo di sicurezza del dispositivo ed eliminare questa lacuna nella sicurezza.

Introduzione alla soluzione Zscaler IoT Behavioral Identity basata su Zscaler AI

Ecco perché Zscaler ritiene che sia giunto il momento di ripensare l'identità dell'IoT. Non conta solo di che dispositivo si tratta, ma anche di cosa fa. Per risolvere questo problema, è necessario un monitoraggio continuo e costante del comportamento del dispositivo, ed è qui che Zscaler IoT Behavioral Identity fa un'enorme differenza. Alimentata dalla tecnologia di AI ed ML di Zscaler, la soluzione IoT Behavioral Identity offre una protezione zero trust continua per tutti i dispositivi IoT, indipendentemente dalla piattaforma, dal sistema operativo o dalla tipologia.

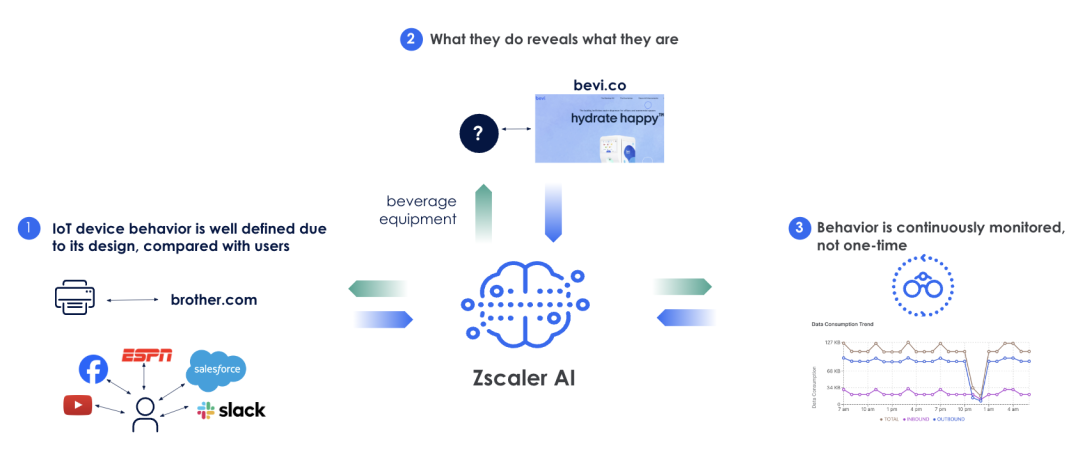

Come funziona? Innanzitutto, i dispositivi IoT sono macchine progettate per svolgere un compito specifico. Ad esempio, le stampanti sono progettate per stampare, e il loro comportamento è molto più definito rispetto a quello degli utenti umani. Questi ultimi, infatti, possono collegarsi a numerosi siti web su Internet, come social network, servizi di streaming, applicazioni aziendali e così via, mentre i dispositivi IoT comunicano solo con domini specifici per aggiornare i dati di telemetria o le statistiche. Ad esempio, le stampanti Brother spesso si connettono a brother.com.

In secondo luogo, quello che fanno i dispositivi IoT rivela quello che sono, in un modo molto più affidabile rispetto al semplice esame degli indirizzi MAC. Possiamo quindi immettere i dati delle transazioni IoT nel motore Zscaler AI, che sarà in grado di identificare i dispositivi in base ai relativi modelli di comunicazione in modo intelligente e automatico. Ad esempio, se un dispositivo IoT sconosciuto comunica per la maggior parte del tempo con bevi.co, Zscaler AI sarà in grado di classificarlo come un'apparecchiatura per bevande, senza alcun intervento umano.

Infine, dobbiamo monitorare il comportamento dei dispositivi IoT in modo continuativo, non una sola volta. Così facendo, ogni volta che il dispositivo si comporta in modo anomalo, siamo in grado di rilevare una potenziale compromissione e avvisare i clienti affinché reagiscano all'incidente in modo più rapido ed efficace, riducendo così l'MTTR.

Conclusione

Per riassumere, Zscaler IoT Behavioral Identity, l'ultima innovazione di Zscaler basata sul nostro motore Zscaler AI, risolve l'annosa sfida dell'identità associata all'IoT che va avanti da decenni. È tempo di pensare fuori dagli schemi e non guardare più alla semplice autenticazione tradizionale, basata su certificati e MAC, ma iniziare a implementare questo nuovo modo di protezione per tutti i dispositivi IoT. Se desideri saperne di più, fai clic qui oppure contatta il tuo rappresentante di Zscaler per chiedere una dimostrazione.

Questo post è stato utile?

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.