Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Le sfide economiche della sicurezza basata sul perimetro e come superarle

Favorire una trasformazione digitale sicura è sempre una sfida, anche nei periodi più floridi. Ma quando le condizioni economiche cambiano, i responsabili della strategia IT devono superare molteplici ostacoli per ottenere l'efficienza dei costi e preservare un profilo di sicurezza ottimale. Ai team IT viene continuamente richiesto di fare di più con meno risorse a disposizione e budget ridotti.

Purtroppo, le loro architetture di sicurezza legacy che utilizzano firewall e VPN non fanno altro che aggravare la situazione. Esaminiamo più da vicino come superare le quattro sfide legate alla sicurezza basata sul perimetro che impediscono a un'organizzazione di fornire una protezione a prova di futuro e di offrire un valore economico superiore.

Sfida n. 1: costi e complessità

Negli corso degli ultimi 30 anni, le organizzazioni hanno sviluppato architetture di sicurezza "castle-and-moat" per difendere i loro perimetri di rete e tutto ciò che vi si trovava all'interno. Questi modelli perimetrali che impiegano firewall e VPN erano efficaci quando utenti, dati e applicazioni risiedevano nelle sedi aziendali. Oggi, tuttavia, gli utenti lavorano da ogni luogo, e le applicazioni e i dati sono sempre più distribuiti tra data center e cloud diversi, applicazioni SaaS e Internet.

Questo estende drasticamente la superficie di attacco, sovraccaricando oltremodo firewall, VPN e gli altri prodotti singoli non integrati. Il tentativo di adattare in modo forzato queste architetture legacy per supportare la forza lavoro flessibile comporta ingenti spese in conto capitale e costi di gestione elevati. Purtroppo, questo approccio rappresenta in realtà solo una soluzione temporanea ed estremamente onerosa, perché i firewall e le VPN non sono stati progettati per garantire scalabilità e sicurezza o per supportare i servizi necessari per le aziende moderne.

Sfida n. 2: produttività

L'utilizzo di questi approcci basati sul perimetro e sulla rete per proteggere utenti che lavorano sempre più frequentemente al di fuori della rete aziendale ha un impatto negativo sulla produttività e sulla collaborazione. Ad esempio, per proteggere il traffico di strumenti SaaS come Microsoft 365 e ServiceNow o di strumenti di collaborazione come Zoom e Teams, le architetture legacy utilizzano VPN ed MPLS, effettuano il backhauling verso un data center e, prima di inviare il traffico a destinazione, lo instradano verso uno stack di soluzioni di sicurezza centralizzate. Infine, il traffico ripercorre lo stesso tragitto all'indietro per raggiungere l'utente finale.

Questo approccio richiede spese di manutenzione e un incremento inutile della larghezza di banda, e crea un punto di strozzatura che aumenta la latenza e fa crollare la produttività; questo aumenta a sua volta la frustrazione degli utenti, i quali sono indotti a cercare dei modi per aggirare il sistema.

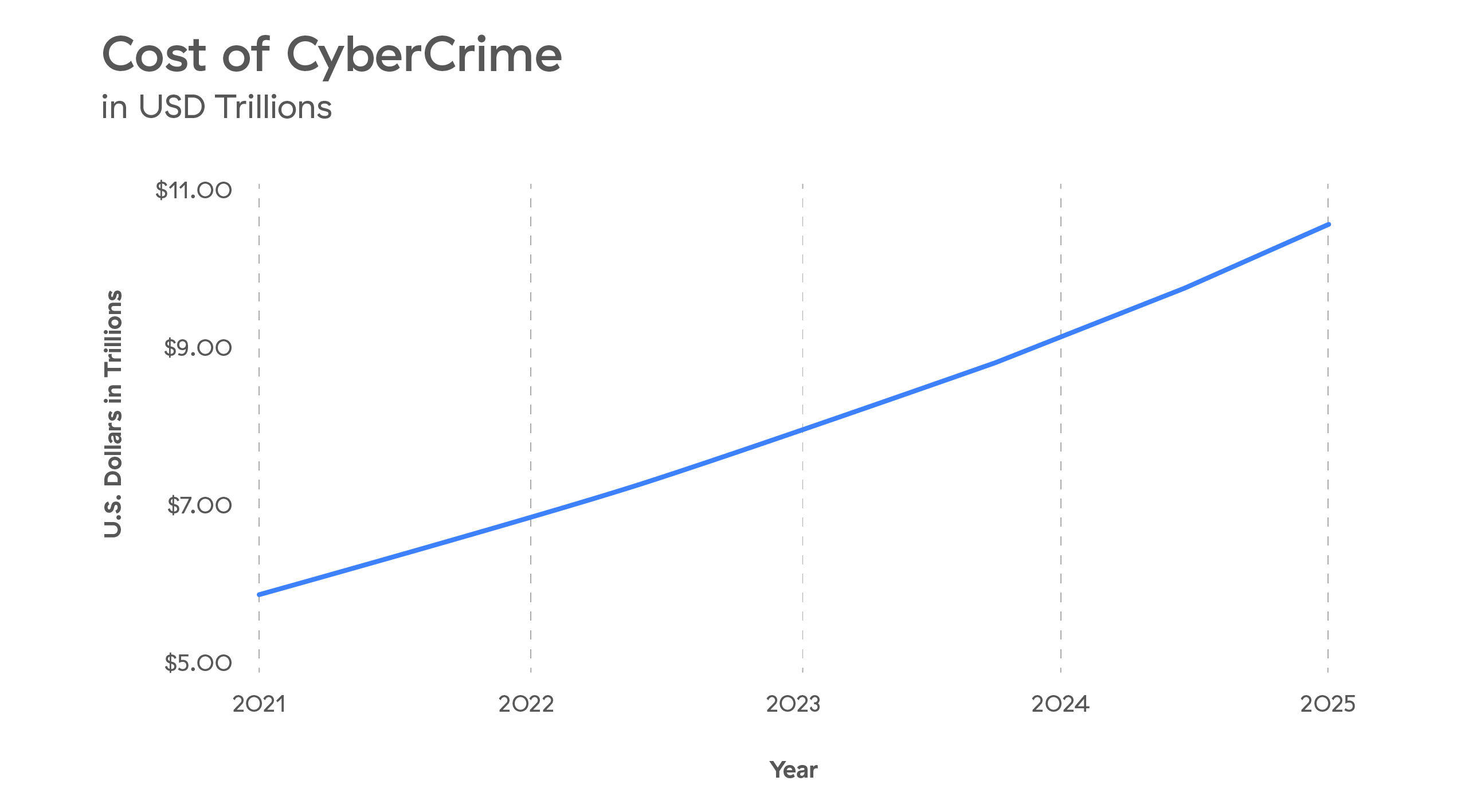

Sfida n. 3: il costo crescente della criminalità informatica

Come se le prime due sfide non bastassero, le organizzazioni si trovano ad affrontare minacce informatiche senza precedenti che possono causare danni sempre più costosi. Nel 2021, i danni globali della criminalità informatica hanno raggiunto i 6 bilioni di dollari; si prevede che questo valore aumenterà del 15% all'anno, fino a raggiungere i 10,5 bilioni di dollari entro il 2025.

I costi legati agli attacchi informatici, comprese le attività di risposta e correzione, hanno un impatto significativo sull'organizzazione, e possono comportare interruzioni dell'operatività, periodi di inattività, perdite dirette legate alla bonifica, danni al marchio e perdita di fatturato. Purtroppo, le architetture basate sul perimetro non sono in grado di fornire l'adeguato livello di protezione contro le minacce informatiche di oggi.

Sfida n 4: ritardo nella realizzazione del valore di fusioni e acquisizioni

Fusioni e acquisizioni possono rappresentare una svolta per le organizzazioni, ma secondo l'Harvard Business Review, nel 70% dei casi non si riesce a realizzare il valore preventivato dell'accordo. Questo perché l'integrazione delle reti esistenti, dell'infrastruttura di sicurezza, delle risorse e delle applicazioni delle due entità combinate, per non parlare dell'accesso dei dipendenti alle risorse appropriate, sono procedure estremamente complesse, impegnative dal punto di vista tecnico e dispendiose in termini di tempo. Di conseguenza, le operazioni legate a fusioni e acquisizioni sono spesso gravate da costi imprevisti e ritardi nella capacità di avviare le attività per la creazione di valore.

Superare le sfide

Per i responsabili IT incaricati di proteggere l'organizzazione dalle minacce e al tempo stesso di generare valore in un clima economico difficile, queste sfide possono sembrare inizialmente insormontabili, ma è possibile superarle adottando un'architettura zero trust. Zscaler Zero Trust Exchange offre un approccio moderno e unificato per proteggere gli ambienti di lavoro flessibili e cloud-first di oggi.

Inoltre, riduce i costi e la complessità mitigando il rischio di subire attacchi informatici e violazioni, in modo che un'organizzazione possa resistere e prosperare anche nei periodi economici più duri. Per esaminare nel dettaglio queste sfide e scoprire come una vera architettura zero trust può aiutare a superarle, leggi il nostro white paper , "La piattaforma One True Zero Trust: una sicurezza ineguagliabile con un valore economico superiore grazie a Zscaler Zero Trust Exchange".

Questo post è stato utile?

Esclusione di responsabilità: questo articolo del blog è stato creato da Zscaler esclusivamente a scopo informativo ed è fornito "così com'è", senza alcuna garanzia circa l'accuratezza, la completezza o l'affidabilità dei contenuti. Zscaler declina ogni responsabilità per eventuali errori o omissioni, così come per le eventuali azioni intraprese sulla base delle informazioni fornite. Eventuali link a siti web o risorse di terze parti sono offerti unicamente per praticità, e Zscaler non è responsabile del relativo contenuto, né delle pratiche adottate. Tutti i contenuti sono soggetti a modifiche senza preavviso. Accedendo a questo blog, l'utente accetta le presenti condizioni e riconosce di essere l'unico responsabile della verifica e dell'uso delle informazioni secondo quanto appropriato per rispondere alle proprie esigenze.

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.