Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Gefälschte „Teleg'e'ram“-App bei Google Play

Kürzlich hat die russische Regierung die sofortige Sperrung der Messaging-App Telegram verfügt und deren Entfernung aus dem Apple App Store und dem Google Play Store gefordert. Bei der Analyse der Aktivitäten in diesem Zusammenhang bemerkten die Forscher von Zscaler ThreatLabZ, dass eine gefälschte Telegram-App im Google Play Store kursierte. Zscaler informierte Google über die gefälschte App und sie wurde umgehend aus dem Store entfernt.

Da Telegram teilweise als Open Source verfügbar ist, dachten wir zunächst, dass es sich bei dieser gefälschten Telegram-App um eine normale App handelt, in die Telegram-APIs implementiert sind. Bei einer weiteren Analyse stellten wir jedoch fest, dass die gefälschte App neu paketiert worden war. Daher ist es denkbar, dass ein Entwickler die ursprüngliche Telegram-App einfach dekompiliert und Werbebibliotheken hinzugefügt hat. Wir haben auch herausgefunden, dass sich Name und Symbol der gefälschten App nach der Installation ändern. Im Folgenden finden Sie die Einzelheiten unserer Analyse.

App-Details

Name: Telegraph Chat (ändert sich nach der Installation zu Teleg'e'ram)

Paketname: com.telegeram.anydev

Hash: 1f188831ec559566f8746e5e57bb1fcbb0f30ead

VT – Anzahl: 2/62 (zum Zeitpunkt der Analyse)

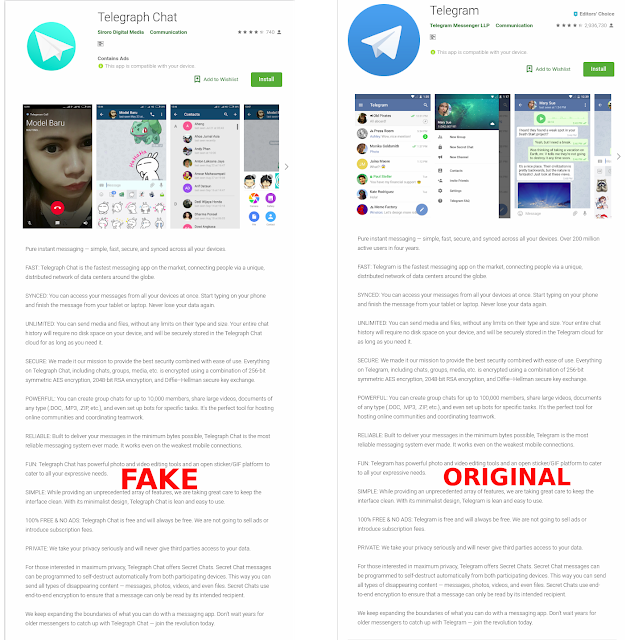

Auf dem Screenshot unten sehen Sie die gefälschte Telegram-App (links) und die Original-App (rechts). Die gefälschte App hieß Telegraph Chat und die Beschreibung der App war identisch mit der der Original-App. Die einzigen Unterschiede bestanden darin, dass der Begriff Telegram in Telegraph Chat geändert und das App-Symbol nach der Installation leicht abgewandelt wurde.

|

| Abb. 1: Gefälschte App und Original-App (Google Play Store) |

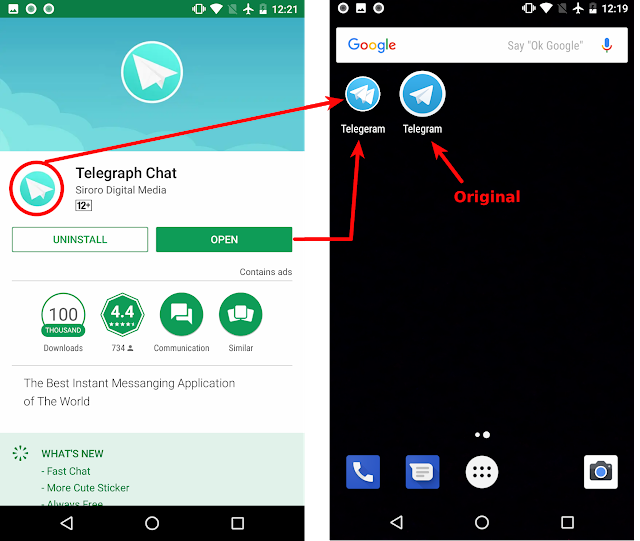

Im Screenshot unten links sehen Sie die App im Google Play Store, die dort unter dem Namen Telegraph Chat angeboten wird.Unten rechts ist dargestellt, wie sich der Name und das Symbol der App nach der Installation verändert haben. Sie heißt nun Telegeram (mit einem zusätzlichen „e“).

|

| Abb. 2: Name und abgeändertes Symbol der gefälschten App |

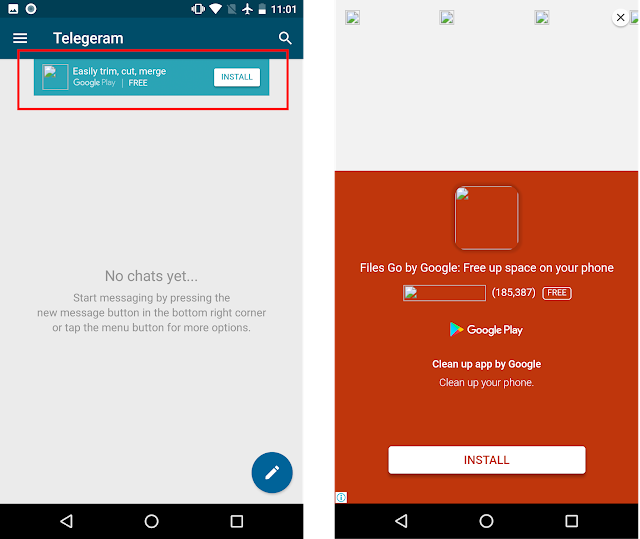

Sobald User die App öffnen, werden sie mit verschiedenen Arten von Werbeanzeigen überschüttet. Unten sehen Sie einen Screenshot einer Banneranzeige innerhalb der App (links) und einer Interstitial-Anzeige (rechts).

|

| Abb. 3: Anzeigen, die in der gefälschten App eingeblendet werden |

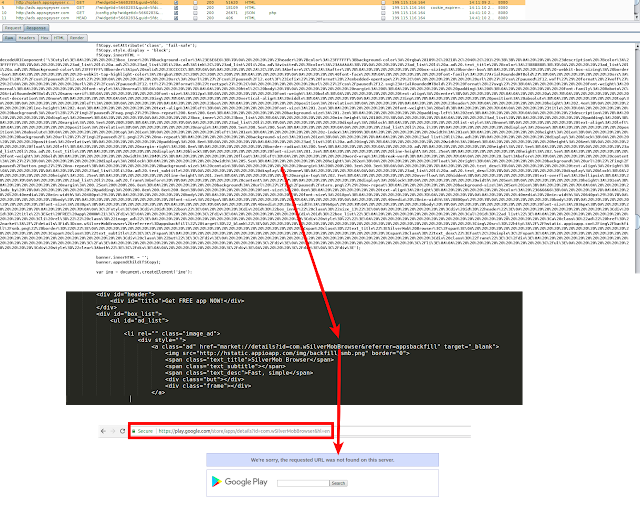

Außerdem fiel uns einmal ein verschleierter Code auf, der vom Server gesendet wurde und einen Play Store-Link zu einem Browser namens Silver Mob US Browser enthielt. Wir konnten diese App nicht analysieren, da sie vor Beginn unserer Nachforschungen aus dem Google Play Store entfernt worden war. Der Screenshot unten zeigt die Antwort und weitere Funktionen.

|

| Abb. 4: Download-Link zur entfernten App im Play Store |

Solche Adware stellt eine nicht zu unterschätzende Bedrohung dar, da sie in der Lage ist, Links bereitzustellen, die User zum Download äußerst schädlicher Android-Apps verleiten können.

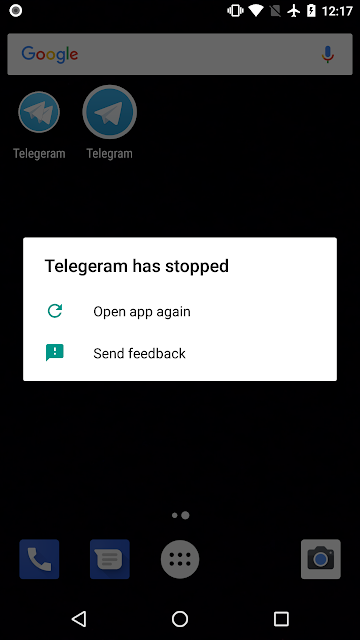

Bei unserer Analyse stellten wir fest, dass wir in der gefälschten App zwar wie im echten Telegram Nachrichten versenden konnten, andere Funktionen fehlten jedoch. Wir haben versucht, andere Nummern anzurufen, was in der echten Telegram-App möglich ist, aber die gefälschte App funktionierte daraufhin nicht mehr, wie unten zu sehen ist:

|

| Abb. 5: Gefälschte App stürzt ab. |

Fazit

Telegram ist eine beliebte App und hat eigenen Angaben zufolge 200 Millionen User. Aufgrund der Verwirrung, die die Maßnahmen der russischen Regierung ausgelöst haben, bot sich Cyberkriminellen die ideale Gelegenheit, eine gefälschte Anwendung in die App Stores einzuschleusen und User zum Download zu verleiten. Diese Technik wird häufig eingesetzt, wenn eine App beliebt ist (wie etwa im Fall von Pokemon GO) oder wenn sie wie in diesem Fall Schlagzeilen gemacht hat.

Gefälschte Versionen beliebter Apps sind ein allgegenwärtiges Problem. Sobald eine solche App auf ein mobiles Gerät heruntergeladen wurde, ist es dem Entwickler ein Leichtes, User zu Downloads oder der Installation von Malware zu bewegen.

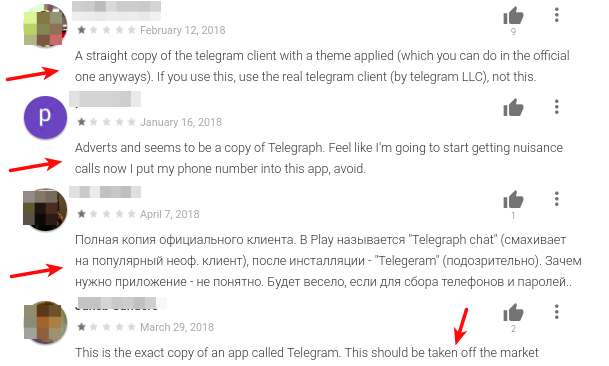

User sollten immer entsprechende Vorsichtsmaßnahmen ergreifen, bevor sie eine App installieren, selbst auf vertrauenswürdigen Plattformen wie Google Play oder dem Apple App Store. Es ist besonders ratsam, vor der Installation die Bewertungen anderer User zu lesen.

|

| Abb. 6: Google Play-Rezensionen für die gefälschten Telegram-App |

ThreatLabZ wird zum Schutz von Zscaler-Kunden auch weiterhin gefälschte Android-Apps aufspüren und sicherstellen, dass diese keinen Schaden anrichten können.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.